Comprendre les attaques wireless pour mieux s’en protéger 6 août 2013

Posted by frnetworker in Diagnostic Réseau, OmniPeek, Wireless.Tags: attaques wifi, hackers, intrusions, intrusions wifi, protéger réseau, rusions wifi, sécurité sans fil, sécurité wifi, sniffer wireless

5 comments

Comprendre les attaques wireless pour mieux s’en protéger

Malgré les nombreux avantages que procure l’informatique sans fils, cela reste le point le plus vulnérable de votre réseau et les pirates le savent bien. Sur le réseau filaire les attaques sont assez difficiles à réaliser, voir impossible … sur votre réseau sans fils, cela s’apparente souvent à un jeux d’enfant !

Avec le wireless, vous perdez votre premier niveau de défense : les intrus n’ont plus la nécessité de se connecter physiquement à votre réseau.

Imaginons que votre réseau [filaire] soit sécurisé au mieux. De nombreux éléments d’infrastructure participent aussi à sa sécurité : l’accès à une prise informatique et la fermeture (physique) des bureaux, leur sécurité d’accès sont autant de barrières supplémentaires.

Maintenant imaginons que vous posiez des prises réseau à l’extérieur des murs de votre société, par exemple au niveau du parking ? Il sera alors relativement facile de s’introduire sur votre réseau filaire, avec un peu de temps et les ‘bons’ outils.

Sur les réseau sans fils, n’importe qui reçoit le signal diffusé et peut facilement savoir quelle entreprise utilise quel réseaux wireless !

C’est un peu comme si les réseaux sans fils, repoussaient au loin les murs de votre entreprise ! Et cela rend la surveillance de votre forteresse d’autant plus difficile.

Au final, les hackers pourront scanner les failles de sécurité de vos réseaux sans trop s’exposer.

Si cela peut vous paraitre quelque peut déprimant, vous êtes en mesure de quantifier et de limiter les risques en pensant de la même manière que ceux qui cherchent à s’introduire chez vous ! La première des mesures à prendre est de disposer des outils essentiels à votre protections et de vous y former. Le seconde mesure consiste à se documenter sur les méthodes employées.

En quoi consistent les intrusions Wifi ?

Plutôt qu’une consigne précise et forcément limitative, nous vous conseillons de vous tenir au courant des dernières techniques utilisées par les pirates – les forums et livres sur le sujet ne manquent pas – A vous d’analyser (pas de tester) systématiquement les méthodes les plus populaires à un moment donné.

De cette manière vous pourrez détecter vos failles potentielles par avance et déterminer ce qui est économiquement réalisable dans cette situation particulière.

Rappelez-vous que c’est en quelque sorte une course à l’armement et qu’il est de votre ressort de décider quelles sont les mesures les plus adaptées pour améliorer au maximum votre sécurité en regards de leur coûts de mise en oeuvre.

Les intrusions wireless peuvent prendre différentes formes : écoute et enregistrement des flux, attaques malicieuses visant simplement à empêcher les utilisateurs d’utiliser le réseau, tentative d’accès à l’ensemble du réseau via une faille connue. Voyons un peu plus en détails ces différentes types d’attaque :

Capture du trafic

Par nature, la diffusion d’un signal radio permet à chacun d’y accéder.

N’importe qui avec un ordinateur, un adaptateur wifi, et les logiciels idoines, peut s’installer à portée de points d’accès ou d’utilisateurs et recevoir l’ensemble des paquets transmis sur le réseau sans fil.

Il sera alors assez simple de reconstruire l’intégralité de la session d’un utilisateur spécifique ou de l’ensemble des communications d’un point d’accès et ce de manière relativement invisible.

L’ironie de l’histoire c’est que justement les logiciels utilisés par le pirates seront votre meilleure arme ! Vous avez bien sur reconnu l’analyseur réseau ou sniffer. C’est un logiciel comme OmniPeek qui capture les paquets. Il est indispensable au responsable de la sécurité sans fils.

L’idée est de comprendre avec l’aide d’OmniPeek quelles informations peuvent être capturées avec un sniffer avant que des personnes mal intentionnées ne le fasse : Savoir jusqu’ou porte votre réseau sans fil est important tout comme détecter quels utilisateurs et applications sont les plus vulnérables.

Il est essentiel que vos paquets soient cryptés mais … même dans ce cas, les entêtes de ces paquets ne le sont pas et restent totalement accessibles lors d’une capture.

Une attaque de l’intérieur, est plus sophistiquée dans le sens ou le ‘pirate’ est membre de votre réseau et peut recevoir, puis modifier et ré-émettre des données.

Par exemple pour rediriger du trafic vers un serveur non autorisé ou manipuler des données de la transaction comme par exemple des informations de carte de crédit. Comme pour l’écoute wifi, l’encryption forte reste votre meilleure défense.

Saturation de la bande passante

Sur un réseau sans fil, les attaques de type Déni de service sont infiniment plus simples à réaliser et sont la forme la plus classique d’attaque du wifi.

La couche physique se trouve dans les air et la bande passante est partagée avec l’ensemble des autres périphériques. Il est donc assez simple de saturer le réseau par émission de grandes quantités de trafic ou en générant des signaux perturbateurs (du bruit). Même si cela est illégal, c’est assez difficile à détecter et plus encore à prouver.

Les mesures à mettre en oeuvres sont assez simple :

La meilleure méthode est de disposer des outils adéquats et de savoir les utiliser. Surveiller la couche Physique pour contrôler l’apparition d’interférences et le niveau 2 pour être prévenu de toute attaque DoS.

Accès non autorisés au réseau

Si les deux types d’attaques précédentes sont sérieuses, elles restent le plus souvent localisées dans la mesure ou le signal associé au WLAN ne couvre pas une énorme surface.

Elles sont plus efficaces dans un environnement restreint avec de nombreux utilisateurs comme des salles de conférences, de formation ou des foires.

Les accès pirates au réseau, bien que plus complexes à réaliser sont bien plus inquiétants, puisque le pirate s’affranchie du signal local du WLAN pour accéder à l’ensemble du réseau.

Dans la mesure ou aucun réseau sans fil ne devrait être ouvert à n’importe qui, les intrus ou les invités, ont besoin d’avoir connaissance les clés d’accès au réseau ou d’utiliser des logiciels permettant de cracker les clés en utilisant la ‘force brute’ et certaines failles connus des protocoles de sécurisation comme c’est le cas avec le WEP.

Une fois que les clés ont été crackées, l’intrus est dans votre réseau avec l’ensemble des privilèges de vos utilisateurs sans fils.

La meilleure défense est d’utiliser le protocole le plus sécurisé disponible, comme WPA2 Enterprise.

Et si vous pensez que ce n’est pas encore suffisant, alors placer vos utilisateurs Wifi dans une DMZ spécifique qui n’autorise l’accès aux données de l’entreprise qu’au travers d’un accès VPN.

Au final

En appréciant les techniques que les hackers utiliseront pour accéder à vos WLAN, vous disposerez des informations et des connaissances nécessaires pour réagir et verrouiller les failles autant que cela est possible.

Gardez en mémoire qu’il existe quantité de logiciels open source dans la communauté des hackers qui permettent d’attaquer vos réseaux et qu’une veille de chaque instant est nécessaire.

Lire aussi Wireless Client associated with rogue AP sur OmniPeek Sniffer Blog

•

• •

Librement inspiré de l’article : Wireless Penetration Testing – Who First?

Capturer des données Wireless avec les AP Cisco en mode sniffer 2 juillet 2012

Posted by frnetworker in Diagnostic Réseau, OmniPeek, Sans, Wireless.Tags: 1100_ap, 1130_ap, 1140_ap, 1200_ap, 1230_ap, 1240_ap, 1250_ap, ap_sniffer_mode, cisco_lightweight, collecting_wireless_sniffer_trace, configuration, diagnostic, help, OmniPeek, troubleshoot, Wifi, wireless, wireless_access_point, wlan

2 comments

Réglages d’un point d’accès Cisco (AP) en mode Sniffer et d’OmniPeek pour capturer à distance

Savez-vous que vous pouvez utiliser les WLC et LAPs Cisco en mode sniffer en conjonction avec OmniPeek ?

Gagnez en temps et en efficacité avec OmniPeek

plus besoin de vous déplacer !

Depuis OmniPeek, en passant par le réseau ethernet vous pouvez capturer des données depuis de multiples AP (Access Point), ce qui permet une grande efficacité pour la capture multi-canaux. Quand il n’y a pas itinérance, il est possible de déplacer l’AP ‘Sniffeuse’ à proximité de l’AP pour laquelle on souhaite faire un diagnotique.

Dans le cas du roaming, les APs placées en mode sniffer, doivent se trouver à proximité des différentes AP que va utiliser le poste client. Cela permettra en quelque sorte d’avoir le « point de vue » de l’AP liée au poste client.

Si l’on s’intéresse plus particulièrement au point du vue du poste utilisateur, une version d’OmniPeek installée sur un ordinateur portable avec plusieurs adaptateurs wifi (un par canal) sera un complément idéal.

Étapes de la configuration

Configuration des WLC / AP Cisco

La première étape consiste à placer l’AP en mode sniffer. ATTENTION, elle ne sera plus en mesure de servir de point d’accès pour les utilisateurs.

Configurer l’AP en mode sniffer pour capturer les paquets radio

La borne wifi va rebooter et ne sera plus disponible en tant que point d’accès, elle devient en quelque sorte votre oreille.

Pour compléter la configuration il faut :

- activer le mode sniffer

- sélectionner le canal

- spécifier l’adresse IP du poste OmniPeek

Régler le canal et l’adresse IP du poste sur lequel est lancé OmniPeek

OmniPeek recevra le trafic 802.11 encapsulé en utilisant AiroPeek Protocol (ancêtre d’OmniPeek) avec comme source le port UDP 5555 et comme destination le port UDP 5000.

Configuration d’OmniPeek

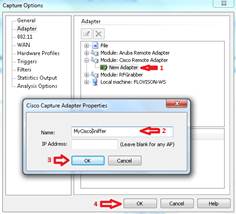

Pour permettre à OmniPeek de recevoir le trafic que stream l’AP en mode sniffer, il faut en premier lieu créer un « Cisco Remote Adapter » (adaptateur Cisco distant) depuis le menu Adapter de la fenêtre Capture Options.

Créaton du Cisco Remote adapter dans le sniffer OmniPeek

Indiquez un nom vous permettant d’identifier l’adapteur et une adresse IP si vous souhaitez que cet adapter ne soit lié qu’à une AP spécifique.

Pour ma part, j’utilise toujours l’adresse IP de point d’accès qui sniffe avec un nom (Name) parlant : par exemple TLS, BAT B, 3ieme, Salle Conférence ce qui me permet de la retrouver rapidement.

Vous pouvez alors lancer la capture après avoir enregistré vos réglages.

Lancer la capture des paquets depuis l’AP en mode sniffer

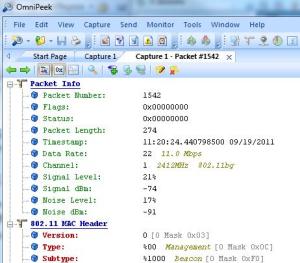

La capture commence comme si vous utiliser un réseau wifi local. (L’interface d’OmniPeek est identique pour une capture locale ou distante). Le flux radio envoyé par l’AP s’affiche au fil de l’eau dans la fenêtre d’OmniPeek et vous pouvez commencer à éditer les paquets.

Un paquet reçu de l’AP décodé par OmniPeek

•

• •

Librement inspiré de l’article : « Collecting a Wireless sniffer trace using the Cisco Lighweight AP in Sniffer mode«

Gestion et Diagnostic Wifi ? OmniPeek vous assiste sur 5 problématiques 18 juin 2012

Posted by frnetworker in Diagnostic Réseau, OmniPeek, Wireless.Tags: 802.11, Bande passante, itinérance, roaming, Temps de réponse, Wifi, wlan

add a comment

A l’air de la mobilité, les réseaux sans fil (WLAN) posent des contraintes critiques pour les administrateurs réseau, puisque les employés et les visiteurs souhaitent une connexion internet en tout point de l’entreprise. L’avènement du BOYD* amplifie encore la demande : l’accès n’est plus restreint à l’usage d’entreprise traditionnel ou autorisé depuis un ordinateur ce qui augmente d’autant le nombre d’éléments réseau et diminue la bande passante disponible pour chaque utilisateur.

Et malgré le fait que les réseaux Wifi ne sont plus accessoires comme ils l’ont été par le passé, il est rare que des ressources complémentaires soient attribuées au service informatique pour faire face à ces nouveaux besoins de performance, de sécurité et de surveillance. Les réseaux wireless représente un challenge particulier pour les administrateurs réseau et requière une approche différente de celle que nous connaissons pour les réseaux ethernet.

Explorons ci-dessous cinq problèmatiques purement sans-fil et voyons comment OmniPeek peut vous aider à tirer votre épingle du jeux.

Gérer la puissance du signal

L’un des principaux problèmes avec le sans fil, la puissance du signal, est quelque chose qui est complètement étranger aux monde des connexions filaires. Le signal sur un câble est identique en tout point, puisque vous disposez d’un port ethernet pour vous y connecter. Pour le sans fil, la puissance varie selon la distance entre l’utilisateur et le point d’accès (AP) ; selon les obstacles se trouvant sur le chemin de propagation du signal et enfin selon les interférences avec les autres périphériques qui utilisent le spectre 802.11. Avec la dégradation de la puissance, la vitesse de connexion entre l’AP et l’utilisateur diminue et par rebond diminue également la bande passante disponible pour l’ensemble des utilisateurs. De ce fait, un signal de trop faible puissance, même pour un seul poste, peut devenir un soucis pour l’ensemble des utilisateurs du WLAN.

OmniPeek, analyseur réseau, mesure et affiche la force du signal selon plusieurs approches : pour l’ensemble des WLANs, individuellement pour chaque utilisateur ou chaque AP, voir même pour chacun des paquets. Il contrôle automatiquement la puissance du signal avec son système expert ce qui vous évite d’avoir à le faire. Ajustez simplement le seuil pour l’expert Wireless AP – Weak Signal (signal faible) et laissez OmniPeek faire le travail à votre place : il s’assure automatiquement que le signal est d’une puissance suffisante et par rebond des performances du WLAN pour chaque utilisateur.

Ajustement de l’expert Weak Signal – Seuil de Signal Faible dans OmniPeek

Gérer le trafic de service (management)

Maitriser le trafic sans fil est une tâche plutôt ardue en particulier au niveau des AP. Il ne faut pas perdre de vue que le trafic de gestion s’ajoute au trafic utilisateurs. Si c’est une bonne chose de superviser ses AP pour avoir connaissance des performances du réseau wireless, il faut veiller à le minimiser de l’autre coté de l’AP pour éviter de dégrader les performances du WLAN pour l’ensemble des utilisateurs. (NDLR : le trafic de gestion est constitué par les paquets de management, par les beacons, et éventuellement les trames SNMP. Trois catégories de paquets qui ne ‘servent pas directement’ au transport des données utilisateurs)

OmniPeek analyse et affiche tout le trafic de gestion 802.11 et son système expert vous alerte quand il détecte un excès de trafic de management ce qui vous permet de préserver facilement les performances de vos WLAN.

OmniPeek analyse toutes les données de gestion 802.11 et vous alerte quand trop de paquets de management apparaissent.

Gérer les Utilisateurs

Puisque nous avons maintenant le contrôle de la puissance du signal et du trafic de service, concentrons nous sur la raison pour laquelle nous avons mis en place des réseaux sans fil : les utilisateurs. Les réseaux wireless sont constitués par des cellules radios localisées dans les AP (Access Point encore nommés Points d’accès, ou Borne Wifi). A la différence des réseaux filaires, la topologie d’un réseau WLAN change avec le déplacement des utilisateurs et le roaming d’une AP à la suivante. La topologie ressemble à celle d’un arbre hiérarchique :

- l’Extended Service Sets (ESS – Toutes les AP interconnectées à un même réseau)

- Le Basic Service Sets (BSS – Une AP et ses clients)

- les STA ( poste individuels )

OmniPeek affichera clairement cette structure hiérarchique et fournira des informations détaillées pour chaque station. Il vous permettra également de classer les périphériques du réseau WLAN comme « Trusted » (Autorisés), « Known » (connus), ou « Unknown » (inconnus). Sur la copie d’écran suivante, on distingue clairement une connexion pirate sur le réseau WP wireless 1.

OmniPeek affiche une vue détaillée de la hiérarchie du WLAN

Gérer l’itinérance

La mobilité est la raison d’existence des WLANs, les utilisateurs veulent pouvoir être à leur bureau, dans la salle de réunion, la cafétéria puis de retour dans leur bureau sans aucun interruption. Cette activité s’appelle le Roaming (ou itinérance) et le 802.11 est justement conçu pour gérer cette itinérance. Il arrive que la gestion du roaming ne se passe pas de manière transparente ou soit pas assez rapide, ce que causera des interruptions de services plus spécialement sensibles pour les applications sensibles aux temps de réponses comme la voix sur IP wifi.

L’analyse du roaming est une opération complexe. Lorsque les utilisateurs se déplacent, leur connexion passe d’une AP à une autre mais aussi d’un canal radio à un autre. Cela demande aux administrateurs d’utiliser une solution qui peut surveiller de multiples canaux radio simultanément et pas simplement de scanner les canaux, mais bien de réaliser une capture sur de multiples canaux. Nous y reviendrons prochainement dans un article consacré aux bases de l’agrégation de canaux. Lorsque les utilisateurs changent de canal radio, OmniPeek suit leur activité et affiche le temps qu’il faut aux stations pour réaliser cette transition. Les évènements liés à l’itinérance peuvent être juste placés dans le journal ou suivi par AP ou par station ce qui simplifie grandement l’identification des zones à problème.

OmniPeek affiche en détail les performances des opérations liées à l’itinérance des utilisateurs

Gérer le ressenti global des utilisateurs

La portion sans fil du réseau est seulement l’une des composante du ressenti des utilisateurs. Chaque WLAN est lui-même connecté à un réseau câblé, et l’ensemble du trafic wireless peut éventuellement devenir du trafic filaire à certains moments de la journée. La capacité d’analyser en même temps les segments sans-fil et le réseau ethernet aidera grandement à résoudre un grand nombre d’incidents WLAN critiques comme par exemple les problèmes d’authentification, qui dépend de la vérification des droits utilisateurs sur la partie filaire du réseau pour les WLAN sécurisés. (le WPA-2 est souvent le seul choix possible sur les réseaux d’entreprise).

OmniPeek analyse à la fois les réseau filaires et sans fil et peut analyser de nombreux réseau en même temps ce qui en fait la solution idéale pour suivre le cheminement des données tout au long du réseau, depuis le poste mobile jusqu’aux ressources IP. Et comme les applications métier utilisent de plus en plus souvent le WLAN, les besoins de diagnostic ne sont plus limités aux seuls problèmes d’authentification. (Plus d’information sur le billet « Diagnostic wifi, mais où doit se porter l’analyse de trames » de décembre 2010.

OmniPeek capture à la fois le réseau sans fil et le réseau ethernet, et permet une corrélation automatique qui permet une compréhension rapide des problèmes critiques comme par exemple trop de retransmission wifi

Conclusion

La demande pour l’utilisation du sans fil ne cesse de croître et les technologies évoluent rapidement. Les performances de vos WLANs dépendent pour l’essentiel de vos capacité de supervision, contrôle et diagnostic. L’extension des réseaux wifi n’est pas réellement modélisable en ce sens qu’elle dépend pour l’essentielle des besoins propres de chaque application de votre entreprise et de celui de vos utilisateurs. C’est pour cette raison que vous devez disposer d’un outil de gestion, d’analyse et de diagnostic qui vous donne accès à l’ensemble de vos réseaux pour vous permettre de contrôler les installations, vérifier les configurations, la couverture, les performances et l’optimisation d’un bout à l’autre du réseau.

Dynamique par essence, les réseaux sans fil nécessitent une approche proactive pour avoir la certitude de contrôler tout les aspects des réseaux installés. Le Système Expert vous permet de laisser OmniPeek réaliser automatiquement un audit à l’affut du moindre signe de défaillance et de vous alerter en cas de besoin.

•

• •

Librement inspiré de l’article : Fire ways that OmniPeek can help manage and troubleshoot WLANs de l’éditeur WildPackets. OmniPeek est distribué en France par NetWalker.

* BYOD : Bring Your Own Device (apportez votre propre périphérique)

Diagnostic de la Voix sur IP Wireless avec OmniPeek 12 juin 2012

Posted by frnetworker in Diagnostic Réseau, OmniPeek, VoIP, Wireless.Tags: analyse, capture wifi, diagnostic, diagnostic à distance, playback voip, roaming, voix sur IP, Wifi, wlan

2 comments

Diagnostic VoWLAN avec OmniPeek

Capturer les données pour l’analyse VoIP Wireless

Pour réaliser un diagnostic VoWLAN, il faut en premier lieu capturer les données Wifi qui transportent les informations VoWLAN. La capture de données pour une analyse wireless peut etre divisée en 2 catégories : locale et distribuée. Le type de données capturées et conservées dépend de l’usage que l’on compte faire de ces données. OmniPeek est conçu pour faciliter le diagnostic et l’analyse des causes de problèmes : il capture et enregistre l’ensemble des paquets 802.11.

Analyse locale

L’analyse locale (ou sur place) nécessite la présence de l’ingénieur au niveau de la source de donnée avec le matériel et le logiciel approprié pour réaliser l’analyse. L’analyse locale avec OmniPeek Professional ou Enterprise est réalisée directement depuis un ordinateur qui dispose d’un ou plusieurs adaptateurs Wifi supportés.

Analyse distribuée

L’analyse distribuée permet aux ingénieurs de collecter les données d’un emplacement distant et d’analyser en local les données. Cela évite les coûts et les délais liés aux déplacements sur le/les site(s) distants. WildPackets (éditeur d’OmniPeek NDLR) supporte 2 modes d’analyse distribuée.

AP Remote Adapters (Point d’Accès Distant)

L’AP Remote Adapters permet de connecter OmniPeek et les LWAPP/CAPWAPs Cisco via un réseau filaire. (NDLR : les AP Cisco sont vues comme des « carte wifi » par OmniPeek). Le logiciel permet de sélectionner quel(s) point(s) d’accès utiliser comme périphérique de capture des données. Une fois sélectionnés, indiquer le canal concerné puis l’adresse IP du poste OmniPeek. L’AP va envoyer les paquets capturés vers cette adresse IP. Configurer alors OmniPeek pour recevoir les données en lançant une nouvelle capture et en spécifiant les paramètres de l’adaptateur distant Cisco dans la fenêtre Capture Option comme indiquer ci-dessous.

Name : Donner un nom unique à chaque adaptateur distant (par exemple : AP Toulouse 1er étage)

IP Address : Indiquer une adresse pour recevoir uniquement les paquets de cette adresse IP (donc de cette AP). Laisser le champ à blanc indique à OmniPeek d’accepter les paquets de n’importe quelle AP qui aura été configurée pour envoyer des données à OmniPeek.

NDLR : sauf cas particulier, saisissez une IP.

Compléter les autres paramètres puis cliquer sur OK. Cliquer alors sur Start lorsque la fenêtre de capture s’affiche.

OmniEngine

OmniEngines permet l’analyse et la capture de données 24/24h de manière automatique.

OmniEngine est un logiciel pour Windows ou Linux qui est conçu pour réaliser en continue cette opération de capture sur des sites distants. Pour l’analyse des réseaux wifi, il faut ajouter des adaptateurs wifi compatibles pour permettre la capture. Les OmniEgines sont pilotés à distance depuis OmniPeek. Les captures sont lancées, paramétrées et stoppées depuis OmniPeek. Toutes les données sont capturées et stockées par l’OmniEngine en local (pas de trafic sur le réseau). Les résultats de la capture et de l’audit réalisés par OmniEngine sont accessibles depuis OmniPeek.

Optimiser l’analyse pour le Wifi

OmniPeek est conçu pour un pour réaliser analyses et diagnostics dans toutes les situations que l’on peut rencontrer dans le monde réseau.Pour les analyses pointues d’un point précis, seules quelques options d’analyse sont pertinentes.

La suite de cet article est un guide pour configurer les nombreuses options et optimiser les performances de votre analyse wireless.

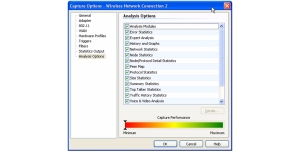

Options d’Analyse

Les capacités d’analyse d’OmniPeek sont divisées en plusieurs options fonctionnelle. La plupart du temps il n’est pas nécessaire d’activer chacune d’entre elles pour mener à bien le diagnostic. Désactiver les options sans rapport immédiat avec l’analyse en cours permet d’augmenter les performances d’OmniPeek. Pour désactiver les options qui n’ont pas d’intérêt pour l’analyse de la VoWLAN, choisir Analysis Options sur la gauche de l’écran lorsque l’on lance une nouvelle capture.

La fenêtre suivante s’affiche et vous pouvez désactiver toutes les options inutiles. Ne pas désactiver les options d’analyse Voice & Video Analysis pour notre analyse VoWLAN.

Astuce : Si vous vous rendez compte à postériori, que vous avez besoin de certains modules d’analyse que vous aviez désactivé et que vous avez sauvegardé votre capture, vous n’aurez qu’à modifier les options d’analyse et à ré-ouvrir le fichier de capture pour appliquer les éléments d’analyse additionnels.

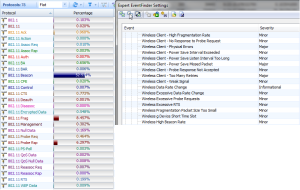

Options des Experts

En complément des options d’analyse classiques, OmniPeek contrôle en permanence le fonctionnement du réseau et expertise les évènements réseau qui se produisent à toutes les couches du protocole depuis la couche application jusqu’à la couche physique. Il affiche également des évènement réseau spécifiques au Wifi et aux appels en VoIP. Chaque Expert peut être activé ou désactivé séparément. Il est essentiel de contrôler que les Experts liés aux évènement que l’on analyse sont bien actifs. Une fois la capture lancée, on peut sélectionner l’affichage d’une Expertise particulière depuis la gauche de l’écran de capture. Cliquer alors sur l’icône Expert EventFinder Settings. La fenêtre Expert EventFinder Settings apparait alors et permet d’activer, de configurer ou de désactiver chaque Expert. Il est essentiel pour notre diagnostic de conserver les Experts VoIP et Wireless actifs car ils permettront d’identifier des problèmes VoWLAN avant qu’ils ne provoquent de sérieux problèmes.

Laisser les Experts VoIP et Wireless actifs pour permettre une détection rapide des problèmes existants sur votre réseau

Analyse multi-canaux

L’analyse multi-canaux permet la capture simultanée sur de multiples canaux wifi et l’affichage (et l’analyse) des paquets comme si il s’agissait d’une seule capture, OmniPeek agrège les données des différents canaux. C’est essentiel pour l’analyse des situations ou les utilisateurs utilisent le roaming de canal à canal ou quant on sait ou se situe le problème sans pour autant savoir sur quel canal est connecté l’utilisateur.

L’analyse multi-canal nécessite le téléchargement et l’installation du plug-in Wireless Channel Aggregator disponible sur le portail MyPeek et l’utilisation d’un adaptateur par canal analysé.

Pour configurer OmniPeek pour de l’analyse multicanal, il suffit de lancer une nouvelle capture et de sélectionner Adapter sur la gauche, d’ouvrir le module Wireless Channel Aggregator et de choisir New Adapter en double cliquant. Indiquer alors les adaptateurs que l’on souhaite utiliser pour la capture et pour chacun d’eux le canal associé. Sauvegarder ces réglages puis lancer une capture.

Roaming

L’analyse du roaming fourni des informations détaillées à chaque fois qu’un client sans-fil passe d’un point d’accès à un autre. L’analyse du Roaming est des cas typiques qui nécessite une analyse multi-canal, puisqu’elle implique un changement de canal du poste utilisateur.

L’installation du plug-in Roaming Latency disponible sur MyPeek augmente encore la pertinence des informations affichées par OmniPeek.

Lorsque ce plug-in d’analyse des temps de latence du roaming est installé il peut être utilisé sur toute les captures wifi. Pour voir le résultat de l’analyse du roaming, il faut sélectionner Roaming dans la partie gauche de l’écran puis choisir la vue Log (Journal), by Node (par poste) ou by AP (par Point d’Accès). Par exemple :

Note : le plug-in Roaming Latency considère que les clients sans fils se déplacent d’un canal à un autre. Si la capture est réalisée sur un seul canal, aucun roaming ne sera détecté. Si la capture est en mode scanning, le roaming sera détecté et indiqué mais OmniPeek ne pourra pas calculer de manière correcte les temps de latence liés au roaming. Pour obtenir des résultats exploitables, il faut utiliser ce plug-in en association avec le plug-in Wireless Channel Aggregator (voir plus haut)

Tableau de bord VoIP

Le tableau de bord ( DashBoard ) Voice & Video présente un résumé des appels voix et vidéo qui inclu les appels qui transitent sur le Wifi et plusieurs graphiques et statistiques pour le diagnostic et le contrôle du trafic voix et vidéo. Exemple du tableau de bord VoIP d’OmniPeek :

Ce rapport contient :

- Call Summary : affiche le « compteur d’appels » et les statistiques de perte des appels terminés « Closed Call Statistics » pour les appels voix et vidéo.

- Call Quality Distribution: Affiche les appels terminés et en cours par niveau de qualité en utilisant le score MOS. Un clic droit permet de sélectionner une présentation sous forme de barre ou de camembert. Comme les scores MOS sont calculés sur les flux et non sur les appels, la mesure est basée sur le plus petit score MOS de tout les flux associés à l’appel. Le score de la voix est mesurée avec le MOS-CQ, celui de la vidéo avec le MOS-V et celui de l’audio avec le MOS-A. Les seuils de qualités sont :

- < 2.0 = Bad ( Mauvais ) affichés en rouge

- >= 2.0 à <3.0 = Poor ( Faible ) affichés en orange

- = 3.0 à < 4.0 = Fair ( Moyen ) affichés en jaune

- > 4.0 : Good ( Bon ) affiché en vert.

- Call Quality : Affiche la qualité pour chaque codec utilisé au fil du temps. Un clic droit permet de sélectionner une courbe précise. Le score MOS est utilisé pour la mesure de la qualité. La voix est mesurée avec le MOS-CQ, la vidéo avec le MOS-V et l’audio avec le MOS-A. La qualité sur une période de temps est la moyenne de tout les scores MOS pour les flux ouvert durant cette période de temps.

- Call Volume : Affiche les courbes de tout les appels ouverts par codec au fil du temps pour la voix et la vidéo. Ce graphe affiche tout les valeurs des vues Calls et Media. Un clic droit permet de sélectionner une courbe précise.

- Call Utilization : Affiche l’utilisation global du réseau comparée à l’utilisation (du réseau) par les protocoles VoIP. Un clic-droit permet de sélectionner une plage ou une ligne. Ce graphe affiche 2 légendes Network Utilization et Call Utilization. (Charge réseau et Charge Réseau VoIP). La charge est indiquée en Mbps. La charge VoIP ( Call Utilization) inclu le total des paquets VoIP (incluant les paquets de signalisation, media RTP/RTCP et les codecs non supportés).

Analyse VoIP détaillée

L’analyse de la signalisation et des média de la voix et de la vidéo sur IP est incluse dans OmniPeek Enterprise. Dans OmniPeek, l’unité de communication est l’appel (call). Un appel peut être véhiculé par de multiples canaux, certains dédiés aux paquets de signalisation et d’autres dans des paquets encodés de VoIP. Les données codés sont appelés média et les appels contenant ces données des media channels. les Media channels contiennent des données RTP ( Real-Time Transport Protocol) ou RTCP ( RTP Control Protocol ). La conversion de la voix en signal numérique est réalisée par un codec (codeur/décodeur) particulier spécifié dans les entêtes des paquets RTP.

L’affichage Voice & Video de la fenêtre de capture présente à la fois le trafic voix et vidéo avec des indicateurs de qualité subjectifs et objectifs. la présentation Calls affiche 1 ligne par appel et la présentation Media affiche 1 ligne par flow RTP durant un appel.

Voice & Video est composé de 2 zones de données.

- La partie supérieure contient les données voix et vidéo présentées par appel ou par flux.

- La partie inférieure de l’écran contient 3 onglets donnant accès à des informations détaillées sur les éléments sélectionnés dans la partie supérieure de l’écran. Ces informations sont :

- Détails de l’appel,

- Synthèse des Alarmes Expertes,

- Journal des Alarmes Expertes.

Affichage des Appels ( Calls View )

Affiche 1 ligne par appel. Chaque appel est présenté dans l’ordre ou il a été capturé avec le numéro d’appel, le nom d’appel et la raison de la fin de la communication. Cliquer sur les entêtes de colonnes permet de trier les données. Un clic droit permet d’afficher d’avantage de colonnes.

Affichage des Media ( Media View )

Affiche 1 ligne par flux RTP de l’appel. Un appel VoIP utilise généralement 2 flux, un dans chaque direction. Les appels vidéo utilisent eux 4 flux : 2 pour la voix, 2 pour la vidéo. Cliquer sur les titres de colonne pour trier les données. Un clic droit permet d’afficher d’avantage de colonnes.

Les Experts Voix et Vidéo

Les Experts Voix et Vidéo sont présentés dans Voice & Video Visual Expert. Chaque paquet d’un appel est présenté dans une seule fenêtre ainsi que le timing des paquets RTP, le jitter et le score de qualité au fil du temps. Si il y a des trous, des absences ou des arrivées tardives de paquets RTP, ces délais sont affichés ainsi que leur effet sur la qualité de l’appel.

La fenêtre Voice & Video Visual Expert affiche chacun des postes participant à l’appel dans des colonnes. Les paquets de données et de signalisation sont représentés par des lignes horizontales, qui vous donnent un aperçu immédiat du contenu de l’appel. Les lignes sont accompagnées de la valeur du R-Factor et du jitter. Un clic droit permet d’afficher d’avantage de colonnes. Exemple de Voice & Video Visual Expert

Comment interpréter cet écran ?

Paquets de signalisation

- Chaque paquet de signalisation est représenté par une ligne horizontale noire avec un résumé à proximité de la flèche.

- Les paquets qui initient un appel (comme les paquets SIP INVITE) débutent avec un petit diamant (losange).

- Les paquets qui termine l’initialisation de l’appel (comme SIP ACK) commencent avec avec une petit barre verticale. La durée entre ces 2 paquets est le ‘Call setup time’

- Les flèches et les lignes grises : les flèches grises horizontales représentent les paquets media RTP/RTCP. Le dernier paquet d’une rangée est complété par un un nombre qui indique la durée de la rangée.

- Les flèches et les lignes vertes : les lignes vertes représentent les valeurs R-Factor avec l’affichage des maximales et minimales à proximité de la flèche du dernier paquet.

- Les flèches et les lignes bleues représentent la gigue (jitter) avec l’affichage des minimum et maximum sur le dernier paquet.

- Les marques bleues représentent les paquets RTCP.

- Les marques grises représentent les paquets RTP hors séquences.

- Les marques rouges indiquent des trous ou des paquets manquants.

PlayBack VoIP

Ce post est librement inspiré de l’article suivant : Troubleshooting VoWLAN using OmniPeek par Cisco

Vous devez être connecté pour poster un commentaire.